HASH SHA256 – Origem e funcionamento na blockchain

Origens do SHA-256

SHA-256 é uma abreviação de Secure Hash Algorithm 256-bit, que é um algoritmo de hash criado pela Agência de Segurança Nacional dos Estados Unidos (NSA) em 2001. É uma evolução do SHA-1, que foi desenvolvido na década de 1990. O objetivo da NSA ao criar o SHA-256 era desenvolver um algoritmo de hash mais seguro e resistente a colisões do que o SHA-1.

Como funciona o SHA-256

O SHA-256 é um algoritmo de hash criptográfico que transforma uma entrada de tamanho arbitrário em uma saída de tamanho fixo de 256 bits. Ele executa várias operações matemáticas complexas em blocos de dados da entrada e, em seguida, produz a saída. Qualquer mudança na entrada levará a uma mudança na saída, o que torna o algoritmo útil para verificar a integridade dos dados.

O algoritmo de hash SHA-256 é composto por seis rodadas de operações matemáticas, cada uma das quais executa um conjunto específico de funções de hash. As funções incluem rotação de bits, adição modular, XOR e operações AND.

Exemplos de uso do SHA-256

O SHA-256 é usado em muitas aplicações de segurança para garantir que os dados não tenham sido adulterados. Um exemplo de uso seria em um sistema de autenticação de senha, onde a senha do usuário é armazenada como uma hash SHA-256. Quando o usuário insere sua senha para fazer login, o sistema calcula a hash SHA-256 da entrada do usuário e a compara com a hash armazenada no banco de dados. Se as hashes forem iguais, o usuário é autenticado.

Outro exemplo de uso é na criptografia de arquivos, onde o SHA-256 é usado para verificar se um arquivo baixado é idêntico ao original. O SHA-256 da versão original do arquivo é armazenado e, em seguida, o SHA-256 do arquivo baixado é calculado e comparado com o valor original. Se as hashes forem iguais, o arquivo não foi alterado durante o download.

O algoritmo de hash SHA-256 é uma ferramenta valiosa para garantir a integridade dos dados em muitas aplicações. Ele é usado para verificar se os dados foram alterados de alguma forma, e é resistente a colisões. Espero que este artigo tenha sido útil para entender a origem e funcionamento do SHA-256, e como ele pode ser aplicado em diferentes cenários.

Utilização de SHA256 na blockchain

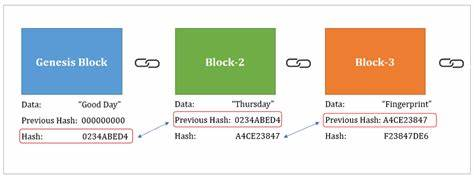

Na blockchain, cada bloco de transação é protegido por meio de um hash SHA-256. Cada bloco contém um registo de transações, juntamente com um hash do bloco anterior na cadeia. Isso cria uma cadeia de blocos interligados, onde qualquer tentativa de alterar um bloco em uma cadeia resulta em uma mudança em todos os blocos subsequentes. Essa característica garante a integridade da cadeia de blocos, tornando a blockchain resistente a fraudes e adulterações.

Além disso, a mineração na blockchain também envolve o uso do algoritmo SHA-256. A mineração é o processo pelo qual os blocos são adicionados à cadeia de blocos. Os mineradores resolvem problemas matemáticos complexos usando o algoritmo SHA-256 para criar novos blocos e receberem recompensas em criptomoedas. O processo de mineração é projetado para ser difícil, o que torna o SHA-256 uma escolha adequada para garantir a segurança da rede.

Em resumo, o SHA-256 é amplamente usado na tecnologia blockchain como um elemento central de sua arquitetura de segurança. Ele é usado para proteger cada bloco de transação e para criar um registo seguro e resistente a fraudes das transações. Além disso, o algoritmo SHA-256 é usado na mineração, que é a base da segurança e descentralização da blockchain.